「さざ波でも、集まれば潮の流れが変わる。未来は決められたものではないのだ」(『X-MEN:フューチャー & パスト』より)

1 月に少し時間を取って 2024 年の脅威データを分析し、前年と比較して異常や急増、変化がないか調査しました。

予想していた通り、「Common Vulnerabilities and Exposures(CVE)」の数は大幅に増加していました。2023 年には 29,166 件だったものが 2024 年には 40,289 件となっており、増加幅は 38% にも達しています。興味深いことに、CVE の重大度レベルは、両年とも 7 ~ 8 が中心でした。

サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)が報告している悪用が確認された脆弱性を詳しく見てみると、件数はほぼ横ばいで推移しており、2023 年の 187 件に対して 2024 年は 186 件となっています。しかし、「緊急」の脆弱性(スコアが 9 ~ 10)が 36% 増加している点は注目に値します。

このデータからは他にも読み解けることがあり、引き続き分析を進めています。

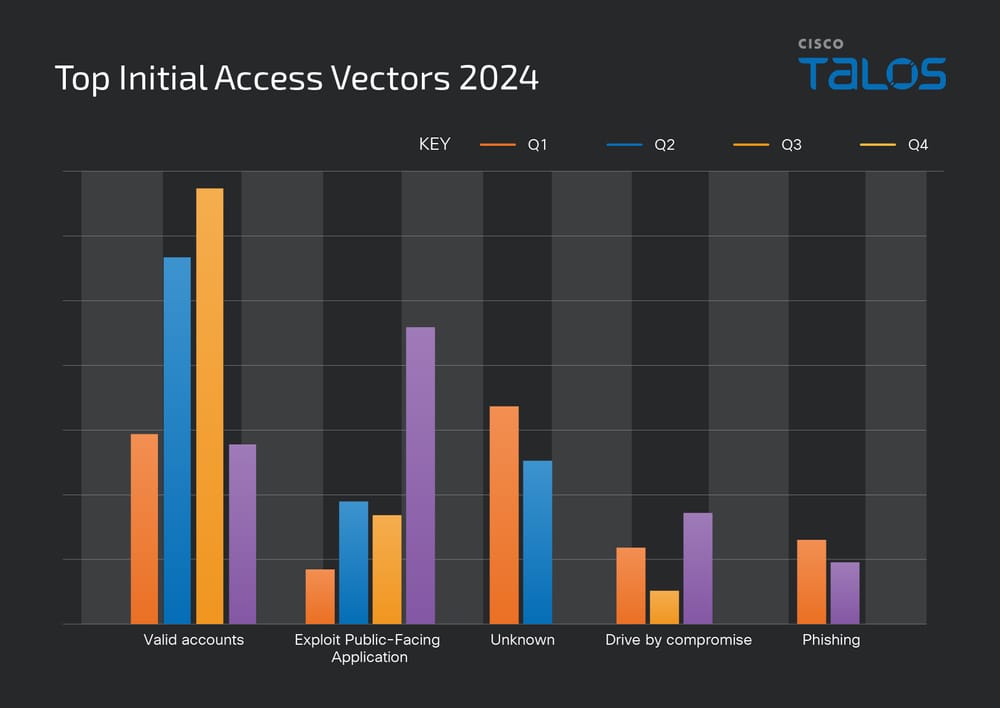

また、1 月は Talos の四半期ごとのインシデント対応レポートのデータを「積み上げる」時期でもあります。今回私が注目したのは、初期アクセスベクトルです。「公開アプリケーションのエクスプロイト」と「有効なアカウント」が突出しており、他の手口より圧倒的に多くなっています。これを機に、(適切な)MFA やその他の ID およびアクセス制御ソリューションの導入、定期的なパッチ適用、サポートが終了したアセットの交換を検討すべきでしょう。

CVE、パッチ適用、初期アクセスベクトル、ラテラルムーブメントについての対応を考えるうえでは、Windows 10 の「無償」サポートが 2025 年 10 月 14 日に終了することに注意する必要があります。

カレンダーに印をつけ、忘れないようにしましょう。そして、システムの安全性を確保するために、適宜計画を立てていただきたいと思います。

重要な情報

Cisco Talos の脆弱性調査チームは先日、Observium の 3 件の脆弱性、Offis の 3 件の脆弱性、WhatsUp Gold の 4 件の脆弱性について情報を公開しました。

注意すべき理由

Observium と WhatsUp Gold は、ネットワーク モニタリング システム(NMS)に分類されます。NMS は、ネットワークトポロジ、デバイスインベントリ、ログファイル、構成データなど、多くの貴重な情報を保持しているため、攻撃者にとって恰好の標的となります。

必要な対策

リンク先のブログ記事で取り上げた脆弱性は、各ベンダーによりパッチが適用されています。ご利用中のシステムが最新の状態になっていることをご確認ください。

今週のセキュリティ関連のトップニュース

サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)が医療・公衆衛生分野で使用されている患者モニターシステムを分析したところ、埋め込まれたバックドアを発見(情報源:CISA![]() )

)

Apple、同社の複数製品に存在するセキュリティ上の脆弱性を解消するソフトウェア アップデートをリリース。実際に悪用されたことのあるゼロデイ脆弱性も対象に含まれているとのことです。(情報源:Hacker News![]() )

)

WhatsApp を使用する 100 人近くのジャーナリストや市民団体のメンバーが「ゼロクリック」攻撃の標的に(情報源:Guardian![]() )

)

PyPI で公開されている情報窃取マルウェアが DeepSeek の AI ツールに偽装(情報源:Bleeping Computer![]() )

)

Talos 関連の情報

- Web シェルの急増、新たなランサムウェア Interlock の登場、ハッカーのサイバーセキュリティが最悪な理由:2024 年第 4 四半期の Talos IR の動向

- 大規模マルウェア攻撃で新たなバックドア TorNet が拡散

Talos が参加予定のイベント

Talos チームメンバーの Martin Lee、Thorsten Rosendahl、Yuri Kramarz、Giannis Tziakouris、Vanja Svajcer が、Cisco Live EMEA![]() で講演します。開催場所はアムステルダム(オランダ)、開催期間は 2 月 9 日~ 14 日です

で講演します。開催場所はアムステルダム(オランダ)、開催期間は 2 月 9 日~ 14 日です

S4x25![]() (2025 年 2 月 10 日~ 12 日)

(2025 年 2 月 10 日~ 12 日)

フロリダ州タンパ

RSA![]() (2025 年 4 月 28 日~ 5 月 1 日)

(2025 年 4 月 28 日~ 5 月 1 日)

カリフォルニア州サンフランシスコ

TIPS 2025![]() (2025 年 5 月 14 日~ 15 日)

(2025 年 5 月 14 日~ 15 日)

バージニア州アーリントン

今週最も多く見られたマルウェアファイル

SHA 256:9f1f11a708d393e0a4109ae189bc64f1f3e312653dcf317a2bd406f18ffcc507

MD5:2915b3f8b703eb744fc54c81f4a9c67f

VirusTotal:https://www.virustotal.com/gui/file/9f1f11a708d393e0a4109ae189bc64f1f3e312653dcf317a2bd406f18ffcc507![]()

一般的なファイル名:VID001.exe

偽装名:なし

検出名:Win.Worm.Coinminer::1201

SHA256:47ecaab5cd6b26fe18d9759a9392bce81ba379817c53a3a468fe9060a076f8ca

MD5:71fea034b422e4a17ebb06022532fdde

VirusTotal:https://www.virustotal.com/gui/file/47ecaab5cd6b26fe18d9759a9392bce81ba379817c53a3a468fe9060a076f8ca![]()

一般的なファイル名:VID001.exe

偽装名:なし

検出名:Coinminer:MBT.26mw.in14.Talos

SHA256:873ee789a177e59e7f82d3030896b1efdebe468c2dfa02e41ef94978aadf006f

MD5:d86808f6e519b5ce79b83b99dfb9294d

VirusTotal:

https://www.virustotal.com/gui/file/873ee789a177e59e7f82d3030896b1efdebe468c2dfa02e41ef94978aadf006f![]()

一般的なファイル名:なし

偽装名:なし

検出名:Win32.Trojan-Stealer.Petef.FPSKK8

SHA 256:7b3ec2365a64d9a9b2452c22e82e6d6ce2bb6dbc06c6720951c9570a5cd46fe5

MD5:ff1b6bb151cf9f671c929a4cbdb64d86

VirusTotal:https://www.virustotal.com/gui/file/7b3ec2365a64d9a9b2452c22e82e6d6ce2bb6dbc06c6720951c9570a5cd46fe5

一般的なファイル名:endpoint.query

偽装名:Endpoint-Collector

検出名:W32.File.MalParent

SHA 256:744c5a6489370567fd8290f5ece7f2bff018f10d04ccf5b37b070e8ab99b3241

MD5:a5e26a50bf48f2426b15b38e5894b189

VirusTotal:https://www.virustotal.com/gui/file/744c5a6489370567fd8290f5ece7f2bff018f10d04ccf5b37b070e8ab99b3241![]()

一般的なファイル名:a5e26a50bf48f2426b15b38e5894b189.vir

偽装名:なし

検出名:Win.Dropper.Generic::1201

本稿は 2025 年 2 月 06 日にTalos Group

のブログに投稿された「Changing the tide: Reflections on threat data from 2024

」の抄訳です。