- オンライン マーケットプレイスでの商品販売に関連するリスク

は多々あり、個人や組織がこれらのプラットフォームで取引を行う際には注意が必要です。

は多々あり、個人や組織がこれらのプラットフォームで取引を行う際には注意が必要です。 - プラットフォームの利用に関する一般的な推奨事項の多くは商品の購入にまつわるものですが、商品の販売に関連する脅威もあります。

- マーケットプレイスの出品者を狙った最近のフィッシング攻撃では、出品者の支払いアカウントのクレジットカード情報を盗もうとして、プラットフォームに備わるダイレクトメッセージ機能が使用されています。

- 配送先情報の変更を求めたり、プラットフォーム外での取引をもちかけたり、友人や家族向け送金オプションを利用させようとしたりといった詐欺の手口がよく見られます。このどれもが、プラットフォームで提供されている出品者保護を無効にしようとするものです。

- こうした脅威から出品者本人と所有データを保護するのに役立つ手順がいくつかあります。常日頃から、出品者を狙った一般的な詐欺行為や脅威に注意しておけば、悪意のある購入者に今まさに標的にされていることに気付きやすくなり、身を守る行動をとれます。

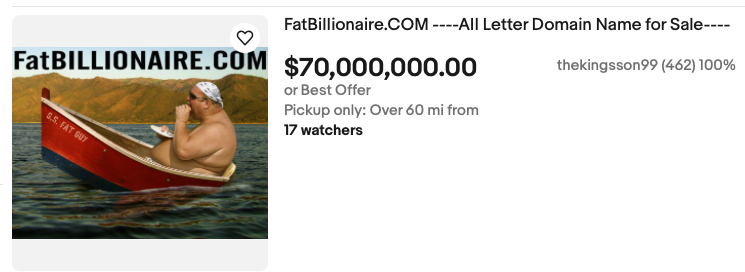

オンライン マーケットプレイスの普及により、世界中の個人や組織間で商品の取引が便利に行われるようになりました。商品の再販も簡単にできるので、所有していて価値を見出せないものでも、販売すれば価値に変えられます。マーケットプレイス上では、実にさまざまな商品が新品や中古で販売されています。Ebay、Facebook Marketplace、Reverb などの非常に人気があるプラットフォームでは、15 ドルのビンテージティッシュケース![]() から、4 万ドルの値が付いた Gibson のレスポール

から、4 万ドルの値が付いた Gibson のレスポール![]() ギターまで販売されています。また、BMI が平均以上の富裕層をターゲットにした 7 千万ドルのドメインがオンライン マーケットプレイスで販売されているのも目にすることがあります。

ギターまで販売されています。また、BMI が平均以上の富裕層をターゲットにした 7 千万ドルのドメインがオンライン マーケットプレイスで販売されているのも目にすることがあります。

プラットフォームを巡るオンラインの安全性について考える際は、購入者を狙った脅威に対して重点的に対策を講じ、推奨事項を提示することになりがちです。多くの場合、詐欺犯は商品の出品者も積極的に標的にしています。出品者は、売れた商品の代金を頻繁に受け取るので、アカウントに多額の現金を入れている可能性が高く、攻撃者の視点で見ると理にかなっていると言えるでしょう。その上、出品者アカウントで公開されている一覧を確認すれば、高額商品が出品されたタイミングや、それが売れたタイミングを特定できるため、多額の現金が出品者のアカウントに入金されるおおよその時期がわかります。

さらに、多くのプラットフォームでは、複数の方法でアカウント認証のプロンプトが頻繁に送られてくることに出品者が慣れているので、そのようなターゲット群を利用しようとする詐欺犯にとっては、相手を騙す絶好の機会となります。検出と分析の観点で見ると、この手の攻撃は、効果的に防ぐのが困難な場合が多いと言えます。理由は、プラットフォーム プロバイダー、インテリジェンスアナリスト、法執行機関は、この種の脅威の影響範囲や被害状況を把握するにあたり、主に被害者からの自己申告に頼らざるを得ないからです。オンライン マーケットプレイスで商品を販売する個人や組織を狙った、最も一般的な詐欺の手口をいくつか紹介します。

ドキュメントの共有について

オンラインで販売活動を行っている人に役立つガイドを作成したので、ぜひお知り合いに共有してください。

フィッシングとマルウェアによる詐欺

商品を騙し取ることが目的の詐欺もあれば、出品者から金融情報を盗み取ることを主目的とした詐欺もあります。この場合、フィッシングやマルウェアの配信を目的に、直接やり取りを行えるプラットフォームのメッセージ機能が使用されます。場合によっては、出品者のアカウントそのものを侵害するためにフィッシングの手口が用いられます。攻撃者は、出品内容や配送先情報を改ざんし、自動支払い設定を変更し、現在と過去の購入者と連絡をとって不正行為をさらに行えるようになります。銀行口座やクレジットカードの情報などを取得するためにフィッシングが用いられることもあります。引っかかってしまうと、金銭を盗まれる可能性があります。

支払いアカウントの確認詐欺

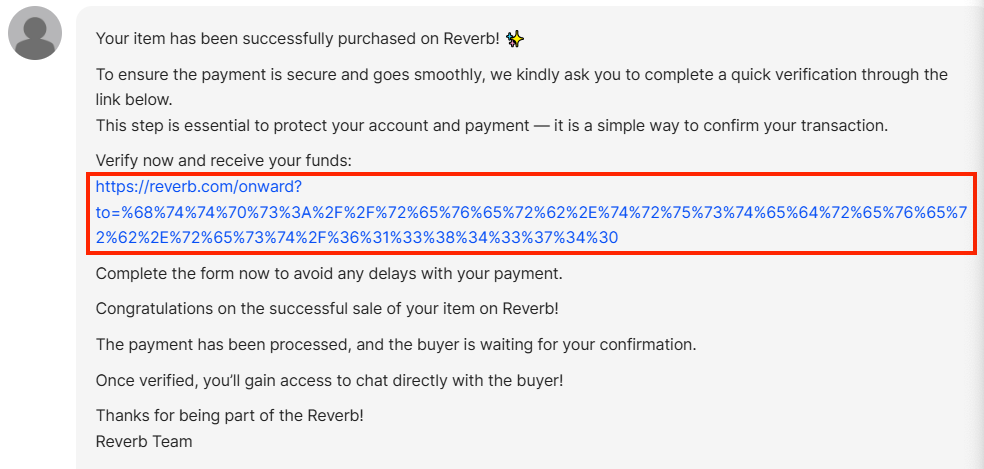

最近の事例で、/r/guitarpedals![]() のあるユーザーが、自分の Reverb

のあるユーザーが、自分の Reverb![]() 出品者アカウントに不審なダイレクトメッセージが届いたと報告しました

出品者アカウントに不審なダイレクトメッセージが届いたと報告しました![]() 。メッセージは、あたかも Reverb のサポートから送信されたかのように細工されたものでした。商品が購入されたことを伝える内容で、商品の代金を確実に受け取れるよう、アカウントの確認を促しています。

。メッセージは、あたかも Reverb のサポートから送信されたかのように細工されたものでした。商品が購入されたことを伝える内容で、商品の代金を確実に受け取れるよう、アカウントの確認を促しています。

下に示したメッセージ内のハイパーリンクは、Reverb のリダイレクト機能を利用したもので、クリックするとユーザーは攻撃者が管理する悪意のある Web サーバーに誘導されます。

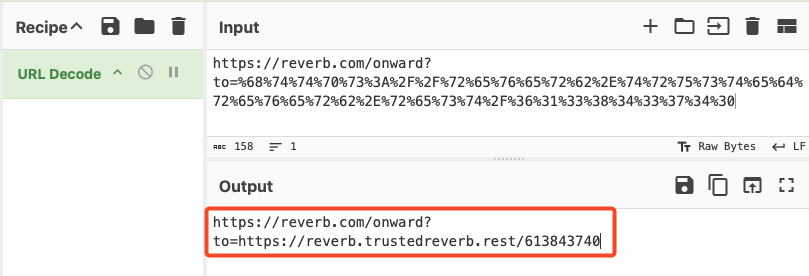

この手口では、難読化手法の 1 つであるパーセントエンコーディング![]() を使用してリダイレクト先をマスクし、Reverb 公式サイトを指すリンクのように見せています。

を使用してリダイレクト先をマスクし、Reverb 公式サイトを指すリンクのように見せています。

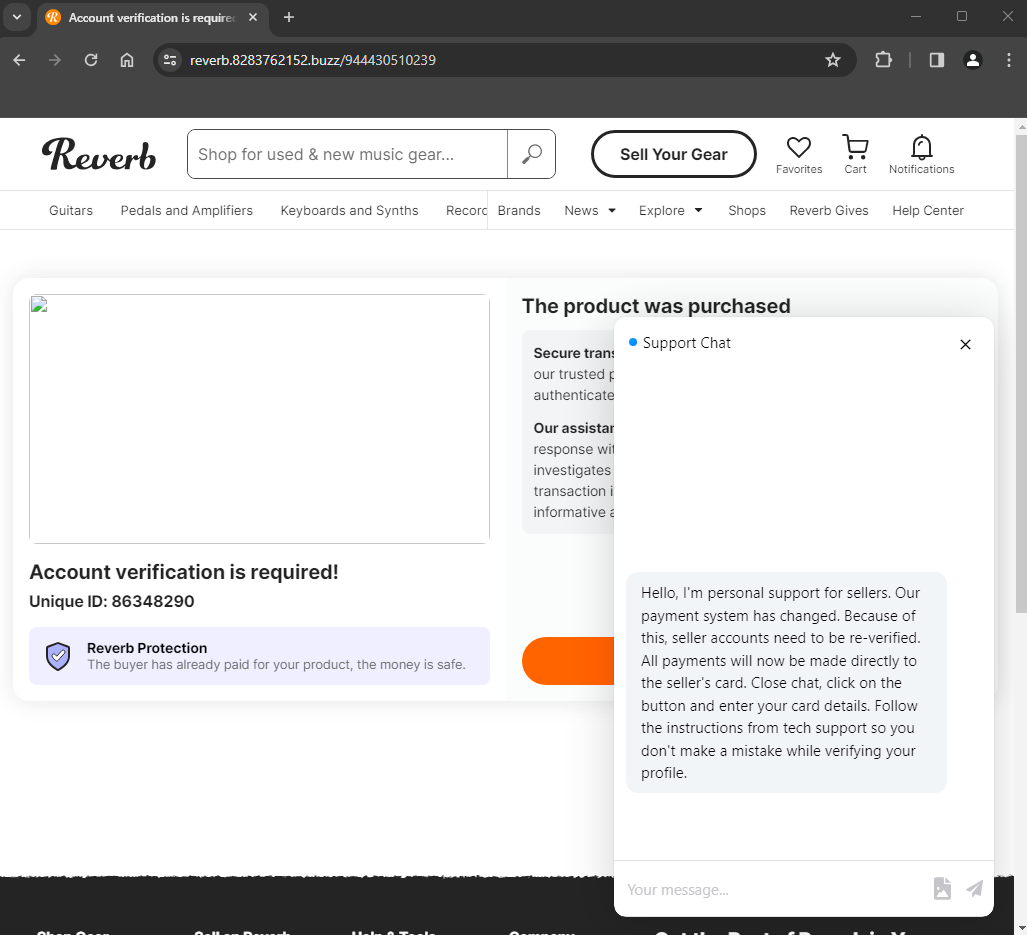

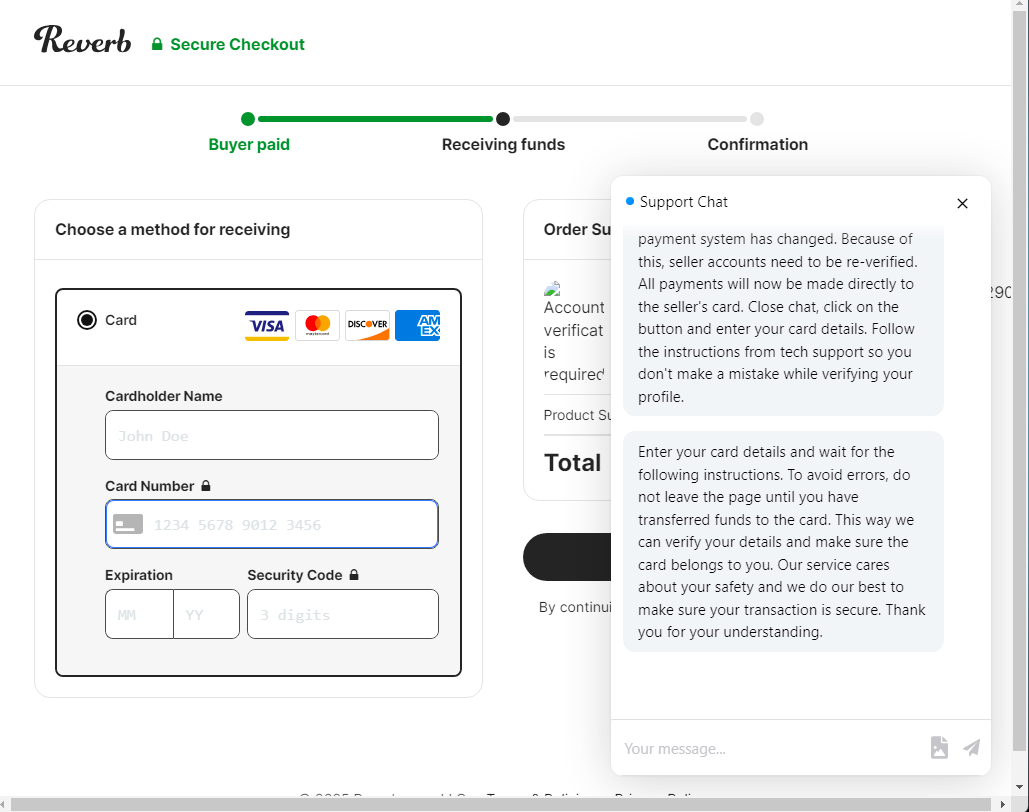

この URL にアクセスすると HTTP/302 リダイレクトが返され、攻撃者の管理下にある別の Web サーバーに移動するのですが、最終的には以下のランディングページにたどり着きます。被害者が違和感を抱かないよう、公式ページのような見た目に細工されています。チャットには、画面の指示に従って確認プロセスを完了するように促すメッセージが表示されます。

上のスクリーンショットのチャット画面の後ろには、Receive Funds(支払いの受け取り)ボタンがあります。このボタンをクリックするとフォームが表示され、支払いアカウントの確認に必要だとして、クレジットカード情報の入力が求められます。入力中は、このプロセスの信憑性を高める目的で追加のチャットメッセージが表示されます。

プラットフォーム上で売れた商品の代金を受け取るために出品者が使用しているアカウントなので、過去の売上金が入っている可能性が高く、今後の売上についても頻繁に入金が見込めます。つまり、攻撃者がそのアカウントとその中の資産を今すぐ、あるいは将来的に収益化する機会は多々あるということです。たとえば、高額商品がいくつも出品されている出品者アカウントからクレジットカード情報を取得できた場合、商品が売れるのを待ってから収益化を行えばよいのです。

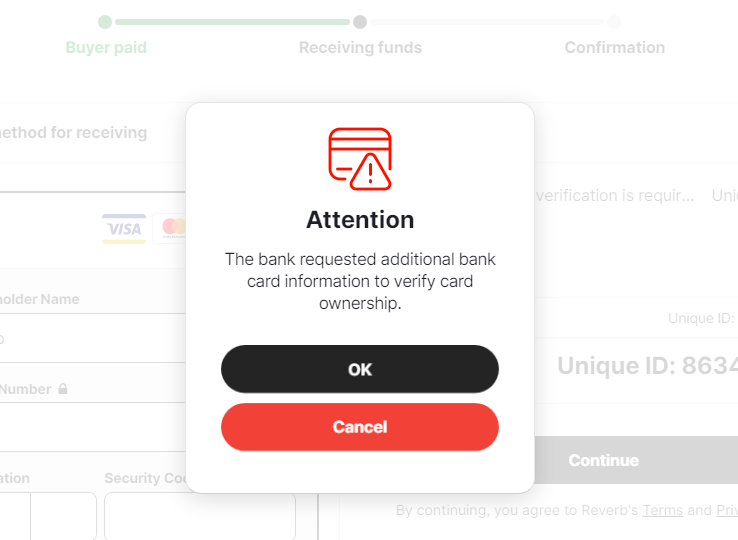

被害者が有効なクレジットカード情報を入力すると、追加情報を求めるメッセージが表示されます。

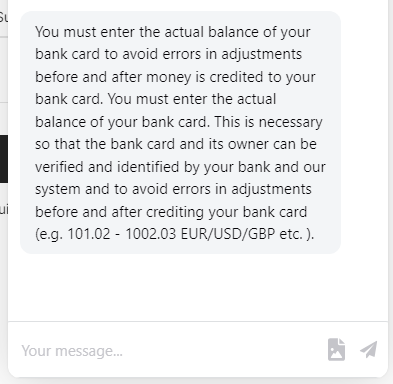

この場合の追加情報とは、「確認」中のアカウントの残高です。新しいチャットメッセージが表示され、ユーザーにアカウントの残高を入力するよう促します。これを求める理由は、どのアカウントから手をつけるか、より効果的に優先順位を付けるためでしょう。

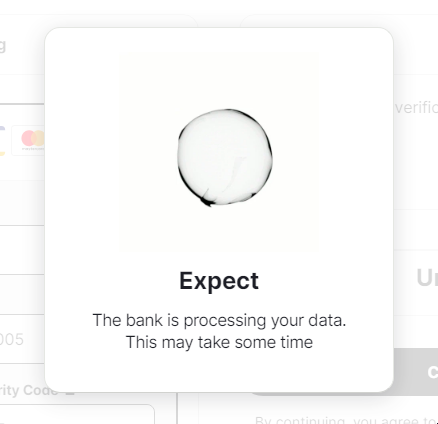

ユーザーが残高情報を入力すると、以下のメッセージが表示され、処理にしばらく時間がかかることが伝えられます。

この時点で、攻撃者は収益化のために好きなように使用できるクレジットカード情報を手にしています。なお、この特定の事例は、Reverb のプラットフォームを使用する出品者を狙ったものですが、他の多くのオンライン マーケットプレイスでも同様の脅威が確認されています。Talos が確認したところ、Reverb ではパーセントエンコーディングされたハイパーリンクを含むメッセージを送信する際に、迅速な対応措置がとられることが多いので、同プラットフォームはこの問題について認識しており、この種のメッセージが送信される頻度と量を減らすためのメカニズムを取り入れていると考えられます。

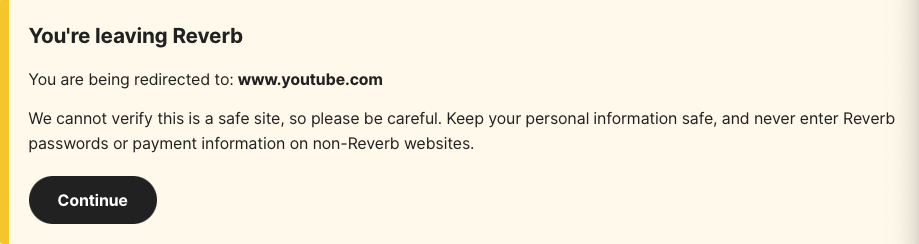

また Reverb は、ユーザーが外部ドメインにリダイレクトされる場合に、警告メッセージを表示するようにしています。以下がそのスクリーンショットです。

オンライン マーケットプレイスで取引を行う場合、心当たりのない情報発信元から受け取ったハイパーリンクについては、その接続先を必ず確認し、プラットフォーム外のリソースへのアクセスを制限することが重要です。

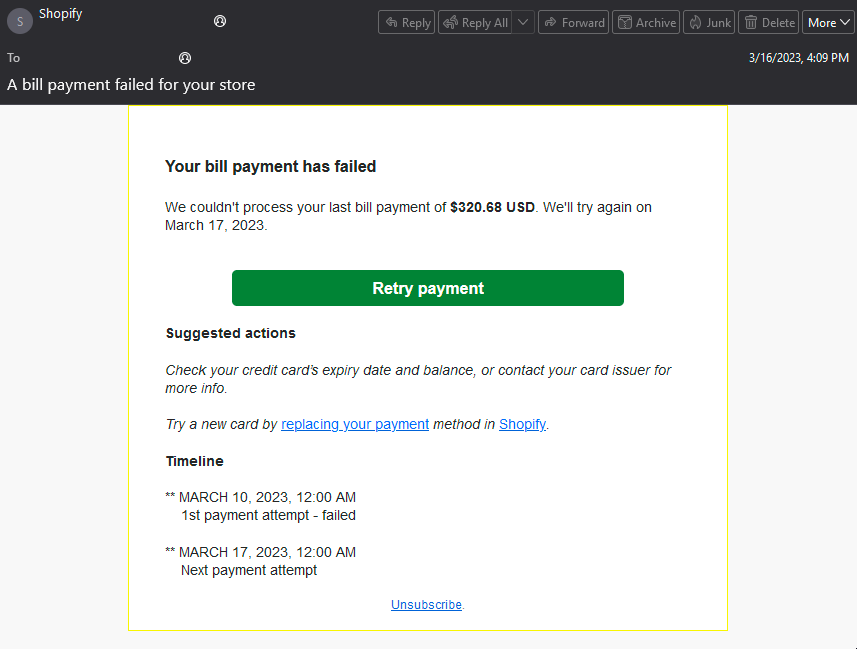

それから、この手の詐欺で使用されているのは、マーケットプレイス内のダイレクトメッセージ機能のみ、というわけではありません。以下に示したのは、Shopify の店舗オーナーが受け取ったメールのスクリーンショットです。先に紹介した事例同様、支払いアカウントの情報を確認するよう求められています。

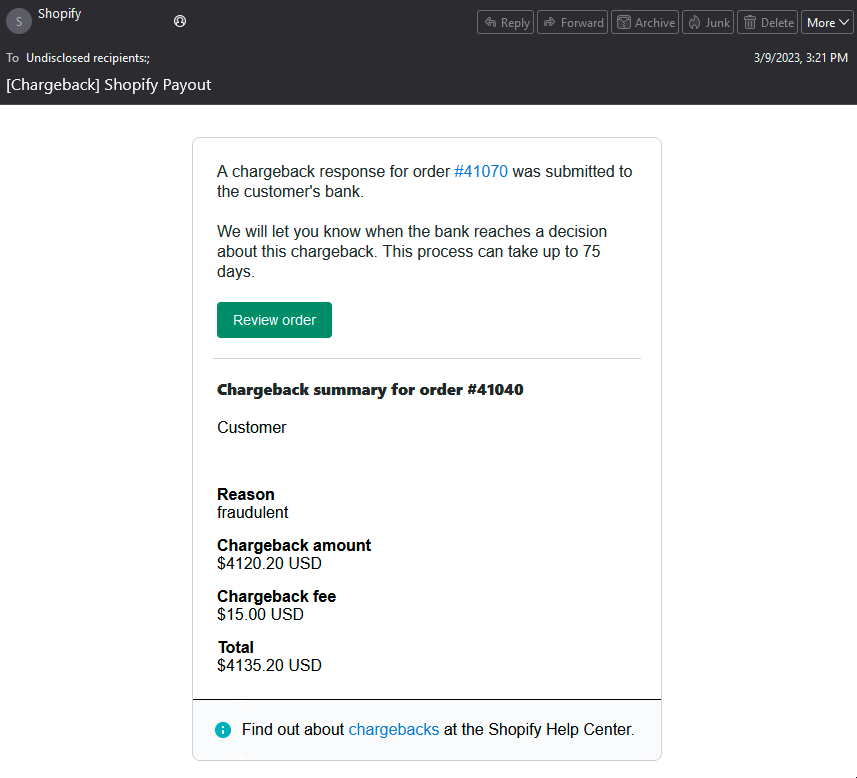

以下は別の事例です。このケースでは、出品者は顧客からチャージバック申請があったことを知らされた上で、対応するように促されています。チャージバックはさまざまな理由で頻繁に発生するため、チャージバック申請があった場合、出品者はあまり疑問を抱かずにアカウントやクレジットカードの情報を入力する可能性があります。

出品者がオンライン マーケットプレイスからメールを受け取る場合は通常、同様の問題についての警告が、メッセージやバナーなどの手段で表示されます。支払いに関する予期しないメールを受け取った場合、そのコンテンツにアクセスしたり、メールに返信したりしないで、プラットフォーム上で直接問題を解決しようとするのが望ましい対応です。

出品者保護を無効にする詐欺

オンライン マーケットプレイスで新品や中古品を販売する場合、プラットフォームと支払い方法を選択する際に多くの人が考慮する重要項目の 1 つが、出品者保護のポリシーが設けられていることです。保護ポリシーによって、購入者がしがちな不正申告(商品が届かない、破損しているなど)から出品者が守られることは少なくありません。その効力を維持するには、購入者と出品者の両方が、問題発生時に適切に解決できるよう特定の要件に沿って取引を行う必要があります。

保護を無効にして、詐欺行為を収益化しやすくするために、購入者を装った詐欺犯はよく、取引の一部を「プラットフォームの外」で行うよう出品者に持ちかけます。さまざまな口実を駆使して、効力があるはずの保護ポリシーを回避するのが目的です。さらに、取引における配送面に狙いを定める詐欺犯もいます。配送先情報を変更するよう出品者に持ちかけ、プラットフォームが提供する出品者保護のポリシーを無効にするためです。商品の販売に使用しているプラットフォームで設けられている保護ポリシーを出品者が利用できなくなれば、不正な購入者と取引した際の通常の救済措置の多くが受けられなくなってしまいます。

プラットフォーム外での取引

詐欺犯はさまざまな口実を作って、もともと商品が出品されていたプラットフォームとは別のプラットフォームで購入代金の決済をしたいと持ちかけてきます。ユーザーを騙して別の取引手段を利用するよう誘導すれば、マーケットプレイスが提供する出品者保護の大部分が無効になるわけです。

多くの場合、詐欺犯は、時間的な制約や緊急性を持ち出したり、取引の失敗を示す偽造スクリーンショットを見せたりしてプレッシャーをかけ、電信送金や送金プラットフォームなどの別の手段で取引を行うよう出品者に迫ります。そうした手段では、出品者保護は限定的であり、不正な取引が行われた場合はほとんどの救済措置が受けられません。

さまざまな形で用いられる口実の例![]() は無数にありますが、出品者をプラットフォームの外に誘き出し、購入者の不正行為に対する出品者保護が効かない場所で取引を行うという目的は、すべてにおいて共通しています。

は無数にありますが、出品者をプラットフォームの外に誘き出し、購入者の不正行為に対する出品者保護が効かない場所で取引を行うという目的は、すべてにおいて共通しています。

配送先情報の変更

出品者のプロフィールを見れば、過去と現在の出品内容がわかります。そして、写真も含め、出品されている商品の情報を利用すれば、出品者アカウントを運用している個人に対して使う口実を簡単に作れます。詐欺犯が出品情報を利用する一般的な方法の 1 つは、やり取りする出品者が現在出品している商品と最近売れた商品の両方を考慮してメッセージを作り上げることです。

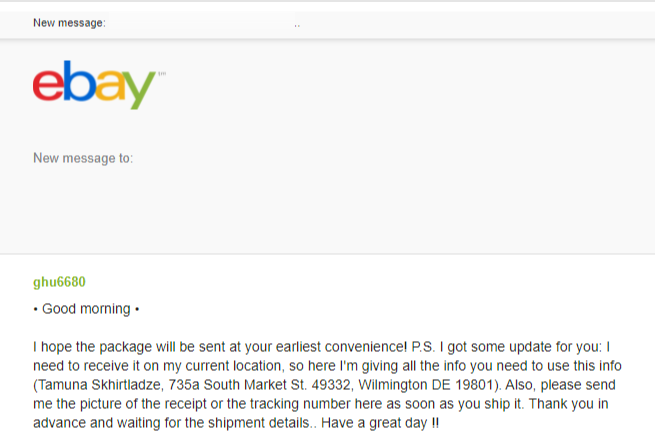

下のスクリーンショットは、詐欺犯が Ebay の出品者に連絡をとっている場面です。最近売れた商品を購入した者だと申し出ています。詐欺犯は、適切なタイミングでメッセージを送ることで、出品者がメッセージに記載されたユーザー名に注意を払わない可能性を期待しています。多数の商品を扱っている出品者の多くは、同時進行で処理している複数の取引やさまざまな問い合わせへの対応で精いっぱいになっていることがあるため、個々の対応にかける時間が短かかったり、メッセージの内容をしっかりと把握しないまま(配送先情報の変更などの)対応をとったりする場合があります。

公開されているレポート![]() によると、出品者が最近商品を売ったかどうかに関係なく、この種の一方的なメッセージを受け取ることは珍しくないようなので、メッセージの生成と送信がある程度自動化されていると考えられます。

によると、出品者が最近商品を売ったかどうかに関係なく、この種の一方的なメッセージを受け取ることは珍しくないようなので、メッセージの生成と送信がある程度自動化されていると考えられます。

出品者がこのような詐欺メッセージを受け取り、その後、配送先住所を変更してしまったら、売れた商品は攻撃者の管理下にある住所に発送されてしまいます。その場合、本来の購入者は商品を受け取れず、攻撃者がその商品を収益化できるという事態になります。実際に使用された配送先住所が購入時点のものと異なる場合、オンライン マーケットプレイスが提供する保護の多くは無効になります。さらに出品者は、本来の購入者が被った損失も解決しなければなりません。

「友人と家族」オプション

Reddit のようなソーシャルメディアサイトは、任意のサブレディットに参加している他のユーザーの興味を引きそうな中古品を掲載できるとあって、非常に人気が高まっています。サブレディットによっては、公式または非公式の「買いたい / 売りたい」(WTB/WTS)スレッドがあり、ユーザーは自分が売りたいものや買いたいものを掲載できます。このような環境は、プラットフォームのユーザーを食い物にしようとする詐欺犯にとって格好の場となります。

Reddit はオンライン マーケットプレイスではないので、関連する取引は、Paypal、Zelle、Venmo などの送金プラットフォームで行われるのが一般的です。出品者(または購入者)と連絡をとるにあたり、詐欺犯はよく、漏洩したアカウントを送金プラットフォームで使用します。そして、多くのプラットフォームに備わっている「友人と家族」(もしくは同等の)送金オプションを使用するように持ちかけることが少なくありません。このオプションを使用して金銭の受け渡しを行うと、チャージバックや不正行為から出品者を守る手段の大部分が失われます。オンライン マーケットプレイスやソーシャルメディア上に限らず、不正行為に対する保護が望まれるすべての取引においては、出品者は売った商品の決済処理でこのオプションを絶対に有効にすべきではありません。

この手口が、定評のあるプラットフォームの外での取引に誘導する手口と組み合わせて用いられることがあります。プラットフォーム外での取引に出品者が同意したら、詐欺犯はこの送金オプションを悪用して出品者保護をさらに無効化します。

推奨事項

オンライン マーケットプレイスにはびこる詐欺行為から身を守るために参照できる情報の多くは、購入者に向けて発信されたものです。ソーシャルメディア報道の最新トレンドによると、出品者も狙われるケースが増えています。出品者が遭遇する詐欺には、購入者が遭遇する詐欺と似ているものがありますが、出品者側ならではのものもあります。重要なのは、オンラインストアやマーケットプレイスを運営する個人や組織が、被害に遭わないよう脅威に注意を払うことです。

多要素認証(MFA)![]() に対応したオンライン マーケットプレイスであれば、必ずこの機能を使用してアカウントを保護することが非常に重要です。それによってセキュリティが強化され、アカウントのログイン情報が漏洩したとしても、アカウントにアクセスするには追加の認証要素が必要となります。

に対応したオンライン マーケットプレイスであれば、必ずこの機能を使用してアカウントを保護することが非常に重要です。それによってセキュリティが強化され、アカウントのログイン情報が漏洩したとしても、アカウントにアクセスするには追加の認証要素が必要となります。

商品を出品する際は、写真にも注意を払いましょう。他のソーシャルメディアに写真を投稿する場合と同じで、意図せず背景に写り込んだものから機密情報が洩れ、悪意のある目的に利用される可能性があります。掲載した情報がもっともらしい口実作りにも悪用され、後になって出品者を狙った詐欺に遭ってしまうかもしれません。

オンライン マーケットプレイスで取引を行う際は、サードパーティのサービスやプラットフォームの利用を避けましょう。プラットフォームが提供する保護を活かすことです。違反行為によって台無しにしてはいけません。真っ当な購入者なら、プラットフォームの標準プロセスに従って取引を行おうとするはずです。出品者は、売り損なってしまうことを恐れずに、プラットフォームのポリシーに沿った取引を主張するべきです。

オンライン マーケットプレイスで受け取ったメッセージの送信元アカウントを確認しましょう。必ず、最近売れた商品を購入した本人のアカウントから送信されたメッセージなのか、落ち着いて検証してください。同様に、ほとんどのプラットフォームでは、サポートチームがダイレクトメッセージを送ってきて、アカウントの確認や他の重要なプロセスを求めることはありません。こういった内容は、プラットフォーム自体で直接的にサポートされているからです。プラットフォームの運営側を名乗るダイレクトメッセージが届いたなら、注意が必要です。そのような場合は、マーケットプレイスの Web サイトで公開されている情報をもとに、別途サポートチームに連絡をとってメッセージの信憑性を確認するようにしてください。

また出品者は、注文が確定した後に配送先住所を変更しないようにしましょう。購入者が最近買った商品の配送先住所を変更して欲しいと伝えてきた場合は、購入者自身がオンライン マーケットプレイス上で住所を変更し、発送までに変更内容が反映されるようサポートに連絡を入れることを提案してください。そうすれば、確定した注文内容から逸脱することはなく、プラットフォームが提供する出品者保護が無効になることもありません。

カバレッジ

今回の脅威は、以下の製品で検出してブロックすることが可能です。

Cisco Secure Endpoint(旧 AMP for Endpoints)は、この記事で説明したマルウェアの実行を阻止するのに最適です。Cisco Secure Endpoint の無料トライアルはこちらからお申し込みください。

Cisco Secure Web Appliance の Web スキャンは、悪意のある Web サイトへのアクセスを防止し、上述したような攻撃で使用されるマルウェアを検出します。

Cisco Secure Email(旧 E メールセキュリティ)は、攻撃の一環として攻撃者が送りつける不正な電子メールをブロックします。Cisco Secure Email の無料トライアルはこちらからお申し込みください。

Threat Defense Virtual、適応型セキュリティアプライアンス、Meraki MX など、Cisco Secure Firewall(旧次世代ファイアウォールおよび Firepower NGFW)アプライアンスは、この脅威に関連する悪意のある活動を検出できます。

Cisco Secure Malware Analytics(Threat Grid)は、悪意のあるバイナリを特定し、シスコのすべてのセキュリティ製品に保護機能を組み込みます。

Umbrella(シスコのセキュア インターネット ゲートウェイ(SIG))は、社内ネットワークの内外で悪意のあるドメイン、IP、URL への接続をブロックします。Umbrella の無料トライアルはこちらから![]() お申し込みください。

お申し込みください。

Cisco Secure Web Appliance(旧 Web セキュリティアプライアンス)は、危険性のあるサイトを自動的にブロックし、ユーザーがアクセスする前に疑わしいサイトを検査します。

特定の環境および脅威データに対する追加の保護機能は、Firewall Management Center から入手できます。

Cisco Duo![]() は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

は、ユーザーに多要素認証を提供し、承認されたユーザーのみがネットワークにアクセスできるようにします。

オープンソースの Snort サブスクライバルールセットをお使いであれば、Snort.org![]() で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

で購入可能な最新のルールパックをダウンロードすることで、最新状態を維持できます。

IOC(侵害の指標)

この調査の IOC は、こちら![]() の GitHub リポジトリでも提供しています。

の GitHub リポジトリでも提供しています。

本稿は 2025 年 2 月 25 日にTalos Group

のブログに投稿された「Your item has sold! Avoiding scams targeting online sellers

」の抄訳です。